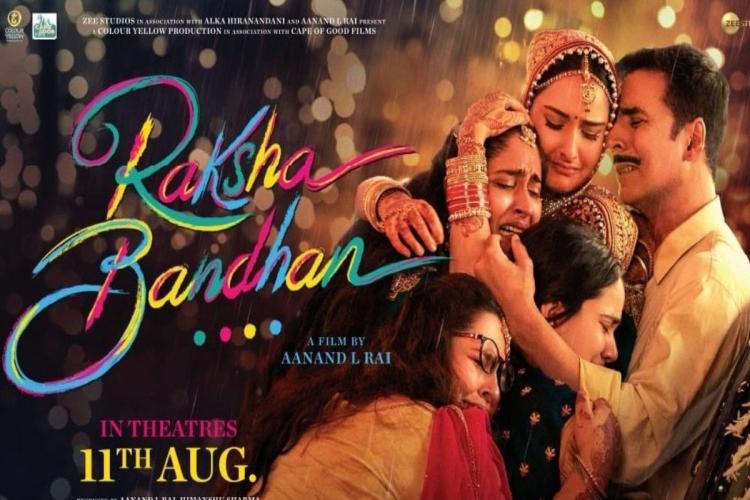

A március 4-14. között tartó 16. Frankofón Filmnapok kiemelt hangsúlyt helyez a női rendezők alkotásaira. Az esemény fő védnöke ezért a francia kultúrához több szálon is kötődő Enyedi Ildikó lesz, akinek három filmje is szerepel majd a kínálatban.

Hét fontos lépés, amellyel felvehetik a vállalatok a harcot a hackerekkel.

Napjaink globális bizonytalanságában és a fokozott geopolitikai feszültségek közepette minden eddiginél jelentősebb a kiberbiztonság kérdésköre. Az ukrán háború nyomán például ismét egyre több a kibertámadás: Észtországot nemrég olyan kiterjedt offenzíva érte, amelyre nem volt példa az elmúlt tizenöt évben. A kiberbűnözők Finnország parlamentjét is célba vették, míg Montenegró kritikus infrastruktúrája szintén veszélybe került. Ezek az esetek mind rávilágítanak arra, hogy az üzletmenet folytonosságának biztosítása érdekében mindig ébernek kell lenni és szükségszerű a megfelelő megelőző és védelmi intézkedések alkalmazása. Az Eaton hét pontban foglalta össze azokat a teendőket, amelyek alkalmazásával a virtuális világból érkező fenyegetések jelentős része kivédhető.

Ugyan a kibertámadásokat szinte lehetetlen előre jelezni, de az sem igaz, hogy a semmiből jönnének. A támadóknak sokszor azért sikerül ezeket végrehajtania a cselekményt, mert a megtámadott számítástechnikai rendszer sebezhető. Ezek a sebezhetőségek könnyen azonosíthatók, sőt akár teljesen ki is küszöbölhetők. Éppen ezért kiemelten fontos, hogy a vállalatok és más szervezetek folyamatosan felülvizsgálják a saját kiberbiztonságukat, és működésük valamennyi területén alkalmazzák a jól bevált kiberbiztonsági gyakorlatokat.

Hét fontos lépés, amellyel felvehetjük a harcot a hackerekkel

Ahhoz, hogy egy szervezet megbizonyosodjon arról, hogy alkalmazza-e a bevált gyakorlatokat – és ha igen, megfelelően alkalmazza-e ezeket –, az alábbi hét kérdést érdemes feltenni:

Készül tartalékmásolat valamennyi kritikus információról? Ideális az, ha minden héten készítünk biztonsági mentést, amelyet offline formában tárolunk. Fontos ellenőrizni azt is, hogy szükség esetén használhatóak-e ezek a biztonsági mentések.

Végzett a szervezet kiberbiztonsági kockázatelemzést? Nehéz minden eshetőségre tervezni abban az esetben, ha nem tudjuk, pontosan milyen kockázatokra érzékeny a rendszerünk. Ezért érdemes rendszeres ellenőrzéseket végezni a bevett nemzetközi és helyi szabványoknak és előírásoknak megfelelően. Amikor az infrastruktúrában vagy a konfigurációban változtatás történik, mindig újabb potenciális sebezhetőség jön létre. Ezért fontos, hogy valamennyi módosítást nyomon kövessünk, és minden ilyen alkalommal, de legalább évente egyszer futtassunk le egy átfogó kockázatelemzést, amely figyelembe veszi a változásokat.

Kapnak a munkatársak kiberbiztonsági oktatást? Tekintve, hogy a legtöbb kibertámadás nem valamiféle kifinomult technikai módszernek köszönhetően, hanem – a social engineering vagy az adathalászat módszerét bevetve – az emberi hiszékenységet és figyelmetlenséget kihasználva sikerül, elengedhetetlen a munkavállalók kiberbiztonsági oktatása. Ezzel együtt a rendszerhasználóknak csak annyi hozzáférést szabad biztosítanunk, amennyi a feladataik ellátásához szükséges, mivel így csökkenthetjük a hackerek támadási felületét, amennyiben egy adott hitelesítő adatokkal kapcsolatos információhalmaz biztonsága veszélybe kerül.

Rendszeresen vizsgálják a cégek saját rendszereiket és hálózataikat a sebezhetőségek szempontjából? A támadások megelőzésének egyik legegyszerűbb módja a kiberbiztonsági rések időben történő és rendszeres befoltozása és a programok folyamatos frissítése.

Van a vállalatnak listája az engedélyezett alkalmazásokról? A hálózaton futó programok és szoftverek számának csökkentésével egyszerűen csökkenthető a sebezhetőség is. Egy ilyen „whitelist” tartalmazza azokat az alkalmazásokat és alkalmazáskomponenseket, valamint a használatukra vonatkozó szabályokat – például könyvtárak, cookie-k vagy konfigurációs fájlok –, amelyek használata megengedett a munkatársak számára.

Képes lenne a cég fenntartani működését egy támadás esetén, és ha igen, mennyi ideig? Az olyan zsarolóprogram-támadások után, mint például a Conti csoport támadása, szükséges felülvizsgálni és a gyakorlatban is működésbe kell hozni az üzletmenet-folytonossági terveket. A legjobb rendszeresen tesztelni ezeket, hogy megfelelően működjenek akkor, ha a támadók ténylegesen lecsapnak.

Tesztelte már a vállalat, hogyan működnének a biztonsági intézkedései egy valós támadás esetén? Az ilyen behatolástesztek elengedhetetlenek ahhoz, hogy megállapítsák, mennyire ellenálló egy vállalat kiberbiztonsági rendszere. A károk enyhítése érdekében a kritikus információs rendszereket különböző biztonsági zónákra szükséges széttagolni. Legalább háromszintű architektúra ajánlott – hasonlóan egy középkori várhoz, amely nem egyetlen védelmi vonalból áll, hanem különböző várárkokból és falakból. Ezen kívül minden lehetséges lépéssel érdemes biztosítani azt, hogy a konfigurációk biztonságosak legyenek, a hálózati érzékelők települjenek, valamint az architektúra és a biztonsági rendszerek támogassák az incidensek észlelését és elkülönítését.

A fenti gyakorlatok a kiberbiztonsági fenyegetések jelentős részének kivédésében bizonyítottan hatékonyak. Az Egyesült Államok Belbiztonsági Minisztériuma szerint így a célzott támadások akár 85 százaléka is megakadályozható, és bár ezek közül néhány nyilvánvalónak tűnhet, nem minden vállalatnál alkalmazzák őket maradéktalanul. Ennek naprakészen tartása érdekében hasznos újra és újra átvenni őket, és lépésről lépésre végigmenni a kérdéseken. Jó tudni, hogy a kiberbiztonság állandóan fejlődik, éppen ezért folyamatos figyelmet, a meglévő intézkedések és irányelvek hatékonyságának rendszeres felülvizsgálatát, valamint rendszeres frissítéseket és javításokat igényel. Hiszen a hackerek fáradhatatlanul keresik a sebezhetőségeket, hogy ezeket kihasználva pusztítást végezzenek a rendszerekben. Éppen ezért különösen fontos, hogy ne támogassuk őket ebben a puszta hanyagságunkkal! Az Eaton kiberbiztonsági rendszerfelügyeletéről további információ a weboldalon található.